ORANGE y como no hacer las cosas bien...

El día 3 de enero, la compañía telefónica Orange España sufrió un ciberataque, dejando a los usuarios sin conexión a internet durante varias horas. Esto no sería relevante, pues sabemos que todos los días se producen estos tipos de ataques a grandes compañías, lo que sí resulta relevante, es como se consiguió burlar la seguridad, de lo que suponemos que es una empresa lo suficientemente seria, para evitar que algo así ocurriese.

LA TARDE EN LA QUE UN FURRO TRANSEXUAL JODIÓ A MEDIA ESPAÑA

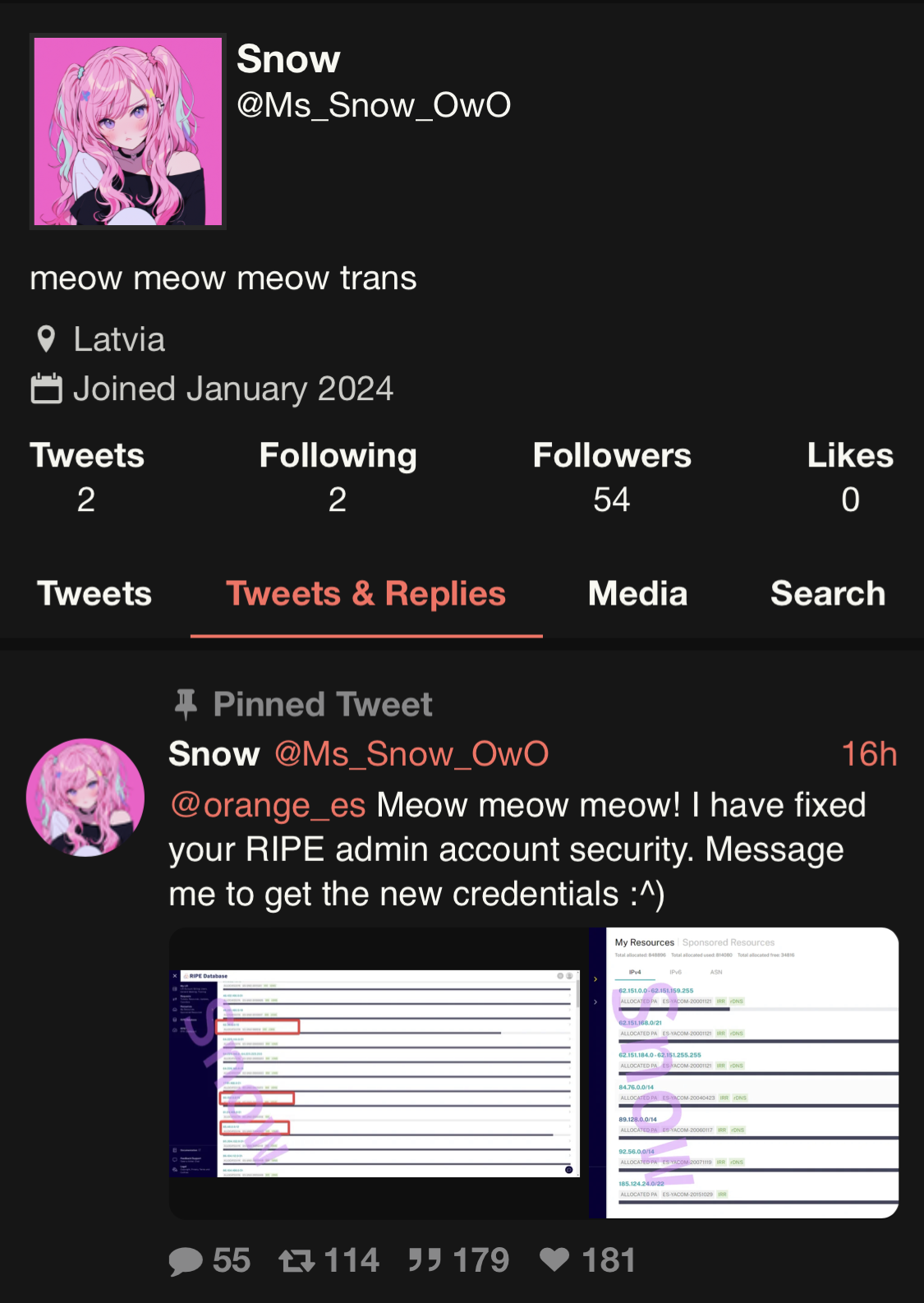

Snow es la persona que está detrás de que los usuarios de Orange España nos dejase durante horas sin conexión a internet. Dicho ataque consistió en secuestrar el usuario administrador que Orange posee en RIPE.

QUE ES RIPE?

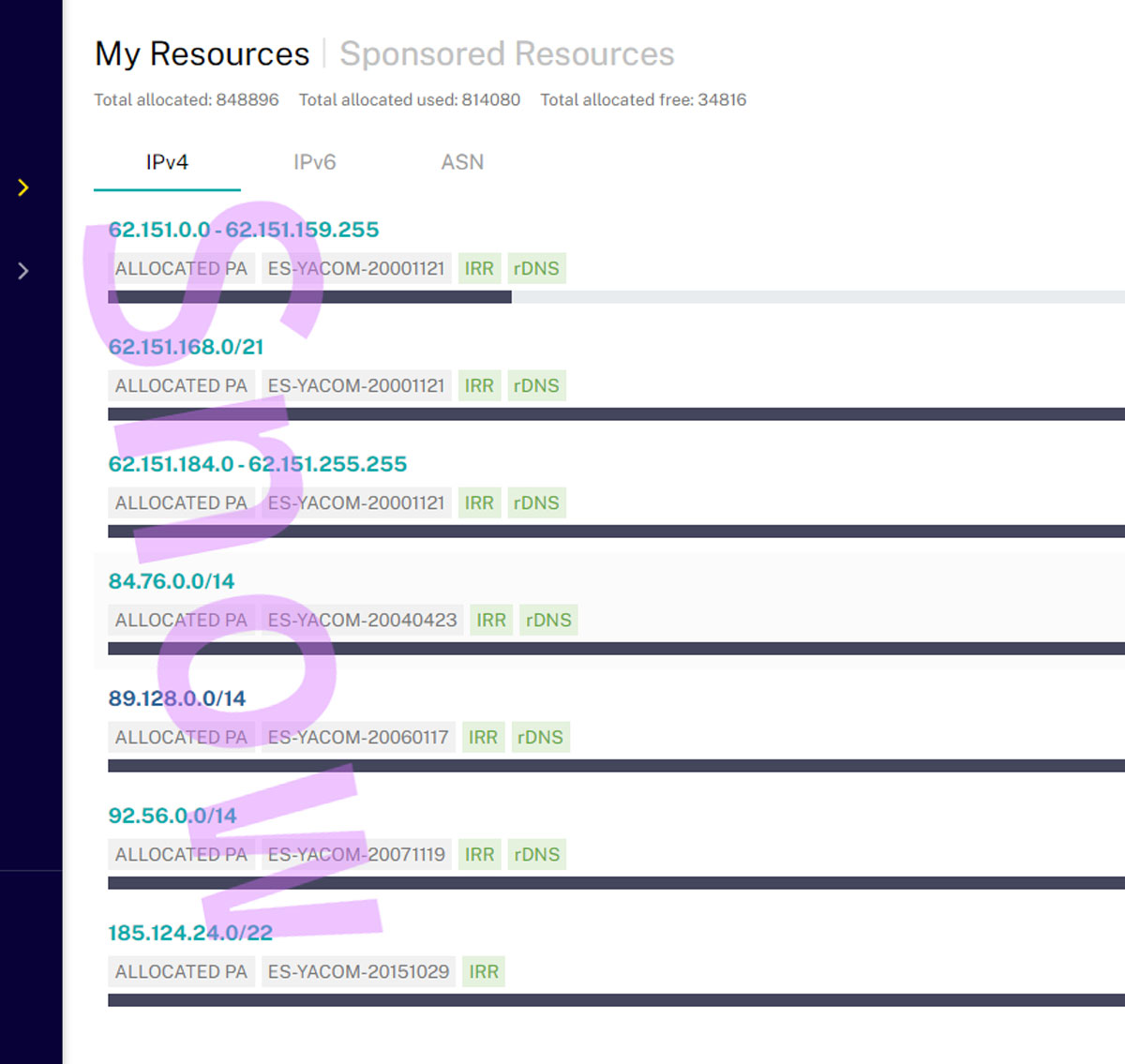

Todo operador necesita IP’s. Y RIPE NCCes el Centro de Coordinación de redes IP europeas, esto quiere decir, que:

- Los ISPs, organizaciones de telecomunicaciones, gobiernos, instituciones educativas, reguladores y grandes corporaciones, son los principales miembros de RIPE NCC.

- RIPE NCC es el Registro Regional de Internet RIR y el RIR supervisa la asignación y registro de los números de recursos de Internet. En otras palabras, se gestiona que cada usuario tenga una IP y no esté duplicada.

LA INFECCIÓN

Esto quizás os sorprenda, pero los usuarios suelen hacer cosas que no deben, por mucha seguridad que pongas.

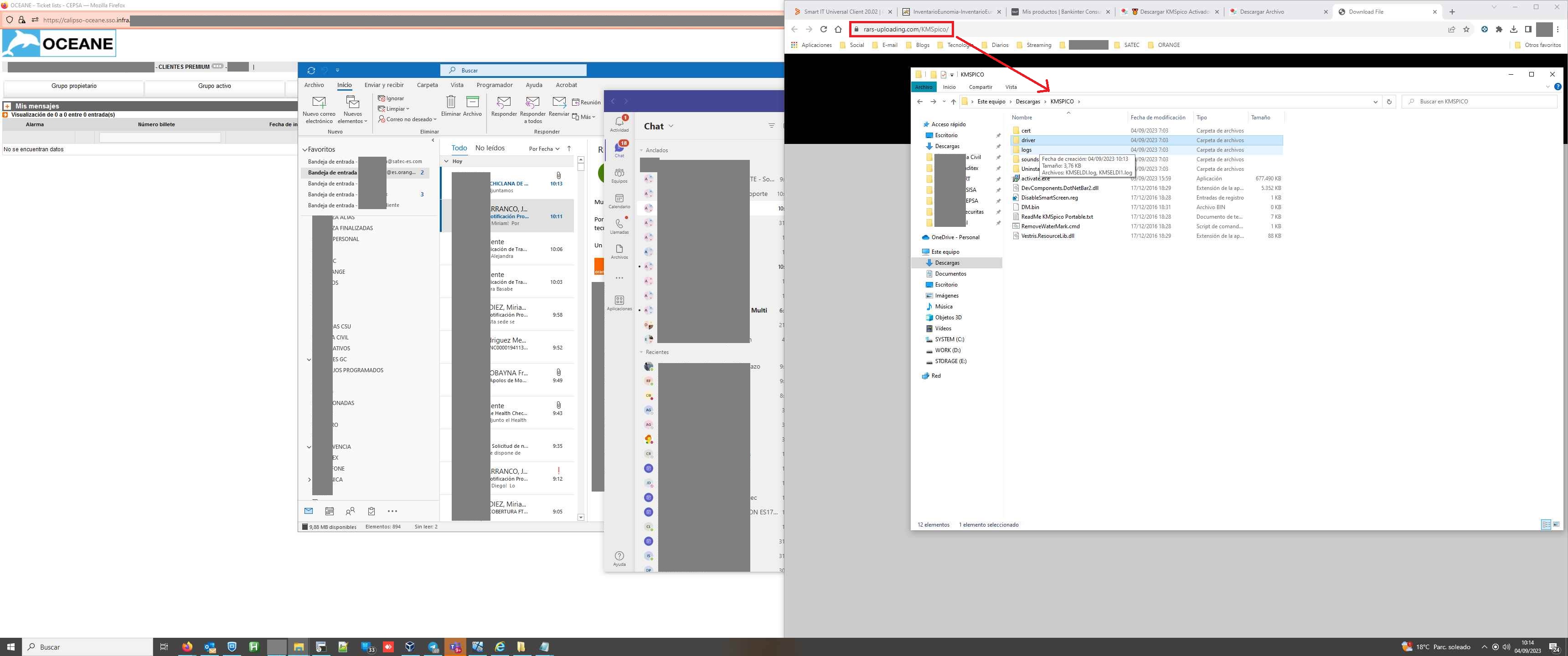

La infección del equipo fue a causa de que el usuario descargó una versión de KMSPICO infectada con el malware #Raccoon.

EL ATAQUE

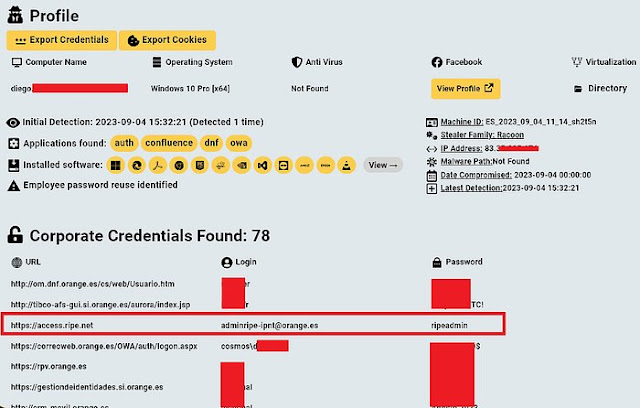

El ataque se produce gracias a un empleado de Orange accede a la cuenta de RIPE desde un equipo infectado con el malware infostealer Raccoon.

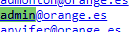

Nuestro amigo Diego, accedió a la plataforma de RIPE usando las credenciales adminripe-ipnt@orange.es y la contraseña ripeadmin … y sin 2FA🤦♂️

Snow, al hacerse con las credenciales, pudo acceder al panel de administración de forma muy fácil, ya que carecía de 2FA

Una vez dentro, ha cambiado los objetos ruta del protocolo BGP. Lo que ha ocurrido es que han anunciado un prefijo BGP desde un AS que no es el correcto, así que el resto de AS están denegando este tráfico ya que no esperan obtener esos prefijos por ahí. Básicamente lo que han hecho es tirar todo el operador porque ahora el sistema autónomo de Orange no puede comunicarse con otros, ya que no sabe cómo hacerlo.

Parece ser que también han activado el protocolo RPKI (Resource Public Key Infraestructure), este protocolo permite que los operadores puedan proporcionar sus recursos (sus rutas) de forma verificada gracias a certificados digitales. Activando la funcionalidad de RPKI, se puede hacer que el enrutamiento en Internet sea más seguro. Al tener configurado el RPKI, al proporcionar unos prefijos con origen otro AS, el resto de los otros sistemas autónomos (AS) de diferentes proveedores, están dando un error en el ROA (Route Origin Authorization) de los diferentes prefijos, ya que no lo aceptan, marcándolo como inválido. Básicamente toda la red de Orange está siendo rechazada por el resto de redes, porque está devolviendo un mensaje de RPKI inválido, así que hasta que Orange no solucione el problema, no podrán llegar hasta los diferentes destinos.

CONCLUSIONES

La seguridad informática hoy en día está pasando por un punto crítico, si una teleoperadora, en la cual confiamos los usuarios, incumple un mínimo en cuestión de protocolos de seguridad, esta perderá toda confianza. Cierto es, que en este ataque no se vio comprometido los datos de los usuarios, pero… si tranquilamente desde casa, visitas phonebook te puedes encontrar…

Fuentes: